Jeremiah Grossman, a WhiteHat Security vezetője hívta fel a figyelmet a súlyos biztonsági hibára. A Safari 4 és 5 AutoFill funkciója ugyanis felhasználható a felhasználó teljes kontaktlistájának megszerzésére, anélkül, hogy ő ebből bármit észrevenne.

A Safari AutoFill funkciója nemcsak a korábban már beírt tartalmakat, de az Address Book kontaktjait is végignézi, és felajánlja lehetőségként. Ez önmagában még nem lenne baj, ha csak nekünk ajánlaná fel, de sajnos ezt a funkciót felhasználva egy külső támadó megszerezheti a teljes kontaktlistát, attól függetlenül, hogy használtuk-e már korábban a böngésző ezen képességét. A támadó weboldalon a kitöltendő mezőkhöz hozzá sem kell nyúlnia, sőt azokat nem is kell látnia az áldozatnak, az adatok így is megszerezhetőek.

A számokkal kezdődő tartalmakat, úgy mint a telefonszámok vagy az irányítószámmal kezdődő címek, nem lehet megszerezni a biztonsági szakember szerint.

A probléma megoldásán az Apple már gőzerővel dolgozik, addig ajánlott mindenkinek kikapcsolni az AutoFillt.

szucsadam

2010.07.07. 08:26

Címkék: crack

Az Apple a tegnapi sztori folytatásaként hivatalosan is elismerte, hogy Thuat Nguyen körülbelül 400 felhasználó számláját törte fel, és vásárolt a nevükben a saját alkalmazásaiból. Egyúttal azt állították, hogy az iTunes szervereit nem érintette a támadás, a felhasználók adatai végig biztonságban voltak.

Az Apple a tegnapi sztori folytatásaként hivatalosan is elismerte, hogy Thuat Nguyen körülbelül 400 felhasználó számláját törte fel, és vásárolt a nevükben a saját alkalmazásaiból. Egyúttal azt állították, hogy az iTunes szervereit nem érintette a támadás, a felhasználók adatai végig biztonságban voltak.

Az Apple azt javasolja, hogy az érintett felhasználók érvénytelenítsék a szóban forgó hitelkártyájukat, és cseréljenek jelszót az iTunes-ban. Szigorítás is várható a vásárlásokkal összefüggésben, a program valószínűleg sűrűbben fogja kérni a bankkártya hátulján szereplő, hatháromjegyű CCV kódot, ami nincs tárolva egyik szerveren sem, így csak a kártya birtokában lehet majd vásárolni. Már akinek nem kopott már le, mert nekem igen. Fejből nyomom.

Szóval ha véletlenül kedvetek támadna kommentben leírni a CCV kódot a számlaszámotokkal együtt, hát ne tegyétek. Thuat Nguyen mindenhol ott van, és figyel.

szucsadam

2010.06.09. 14:10

Címkék: crack

A hacker msft.guy-nak még egy nap sem kellett, máris elkészítette a PwnageTool kiegészítését iOS4 Gold Master törésére iPhone 3GS-en. A végleges előtti operációsrendszer-verziót csak tegnap kezdtek letölteni a fejlesztők. És a hackerek.

A dev team ráadásul közölte, hogy az iOS4 Gold Master függetleníthető, vagyis mihelyt kiadják a végleges verziót, és a jailbreak is elkészül ahhoz, mehet bele bármilyen szolgáltató kártyája.

szucsadam

2010.06.03. 09:12

Címkék: crack

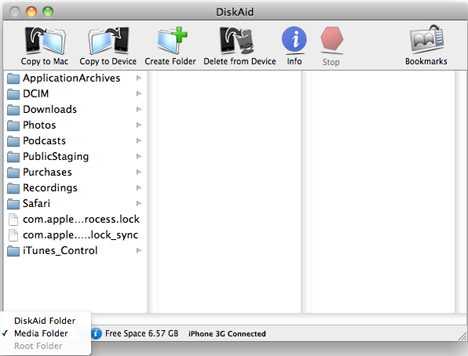

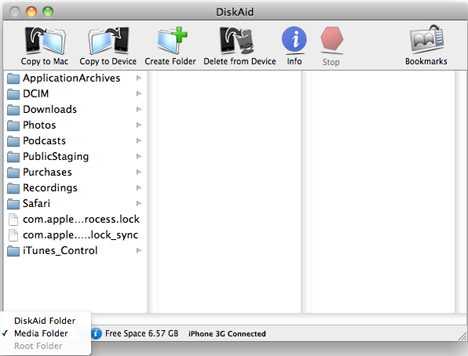

Egy eléggé súlyos biztonsági hibára hívta fel az Apple figyelmét Bernd Marienfeldt biztonsági szakértő. A trükk nagyon egyszerű: ha kikapcsolt állapotban USB-vel rádugjuk a telefont egy Ubuntu Lucid Lynx-szel felszerelt gépre, a telefon a bekapcsolás után hozzáférést enged valamennyi felhasználói könyvtárhoz, ráadásul írás/olvasás jogosultságot ad a rögtönzött hackernek. A tesztelt iPhone 3GS telefonok nem voltak feltörve, különböző iPhone OS verziókat futtattak, és PIN kóddal védettek voltak.

Idézet az Apple biztonsági leírásából: "Az áttöltés közbeni titkosításon felül az iPhone 3GS a tárolt adatokra is hardveres titkosítást alkalmaz. Az iPhone 3GS az AES 256 bites kódolást alkalmazza... A titkosítás mindig be van kapcsolva, a felhasználó nem kapcsolhatja ki."

A teszt során a telefon egy olyan Linux Lucid Lynx PC-nek adta át az adatokat, amivel korábban egyáltalán nem volt kapcsolata. Később a hír hallatára a Heise Securiy Windows alatt egy full backupot nyomott, elolvashatta a jegyzeteket, sms-eket és a plain textben tárolt jelszavakat. A Ubuntu 10.04 alatti verziószámnál, Macintosh-okon, Windows 2000 SP2 és Windows 7 alatt állítólag csak a DCIM könyvtárhoz enged hozzáférést a rendszer.

Az Apple-t értesítették a problémáról. Sokáig nem tudták reprodukálni a dolgot, később sikerült. Nemsokára várható egy security update, úgy érzem.

update: többen is kipróbálták a dolgot a blog olvasói közül, jtrencsenyi ezzel találkozott szembe (és mások is):

ami ugyanaz, mint amit egyébként is el lehet érni pl. Mac OS X alól. iSuperG screenshotja erről:

szucsadam

2010.04.05. 11:11

Címkék: crack

Az elkövető ezúttal a devteam egyik tagja, MuscleNerd, akinek a bolti forgalmazást követően csupán egy napra volt szüksége, hogy feltörje az iPadet. A törésnek azért volt előzménye, a hacker Comex korábbi, 'Spirit' elnevezésű jailbreakjét vette alapul, ami egy iPhone OS 3.1.3-ban és 3.2-ben megtalálható biztonsági rést használ ki. Ezentúl a külső alkalmazásboltok előtt is nyitva áll az út az Apple táblagépén.

Az Apple a tegnapi

Az Apple a tegnapi