Miközben a picit nagyobb kijelzős MacBook Prót vártuk, meg a megbízható billentyűzetet, nem árt felfigyelni arra, hogy a cég termékpalettájában egy ezeknél ezerszer fontosabb termék hiányzik, 2018 tavasza óta. Egy olyan termék, aminek a nemléte sokkal többet jelent, mint amit elsőre gondolnánk.

Nem árulom el, mi az. Sokan biztos rájöttetek, a többieket rávezetem.

Az Apple egyik legnagyobb selling point-ja az új vásárlók körében jelenleg a privacy, vagyis az az ígéret, hogy a cég vigyáz az adataidra. Nem hagyja, hogy mások lenyúlják, “ami az iPhone-odon történik, az iPhone-odon marad”, nem adja el, és másoknak is csak annyira hagyja eladni, amennyire muszáj.

Mit jelent a privacy? Azt, hogy az elvileg legálisan elmentett trillió bájtnyi adataink esetében beleszólásunk van abba, hogy milyen információk kikerüléséhez járulunk hozzá. Ez az adatmennyiség jelenleg csekély törvényi szabályozással lökődik egyik helyről a másikra, és az Apple abban a viszonylag kényelmes helyzetben van, hogy ezeket az adatokat már csak azzal is megvédheti, hogy ő maga nem nyúlja le őket. Nem kell gigászi erőket mozgósítania ahhoz, hogy jó fejnek tűnjön, egyszerűen elég a biznisz modellt máshogy kialakítani. Elég egy bukott iAd, és a bukást előnnyé kovácsoló ötlet.

Vannak azonban más adatszivárgások is, ez pedig a hackerek, adathalászok, másnéven a rosszfiúk által lenyúlt információk. Ha össze akarnánk hasonlítani a fenti adatmennyiséget a hackerek által lenyúlt adatokkal, akkor valószínűleg a Napot és a Földet kellene egymás mellé képzelnünk. A security azonban sokkal nagyobb meló, mint a privacy fenntartása: erre az oldalra nem hatnak a törvénymódosítások, nem hatnak a böngészőbe épített pluginek, nem érdekli őket a marketing-biztonság. Ha itt lépsz egy bábúval, a másik oldalon is lépnek, és végtelennek tűnik a küzdelem.

Az Apple pedig sokkal többet foglalkozik a privacy-vel, mint a security-vel. Mostanában komolyabban elkezdett érdeklődni utóbbi iránt is, ennek köszönhető az immár rendes bug bounty programja, de egy nagyon fontos lépésük arra mutatott, hogy gyakorlatilag minden erőfeszítésüket kétségessé teszik, és a felhasználókat mégiscsak kiteszik a támadásoknak:

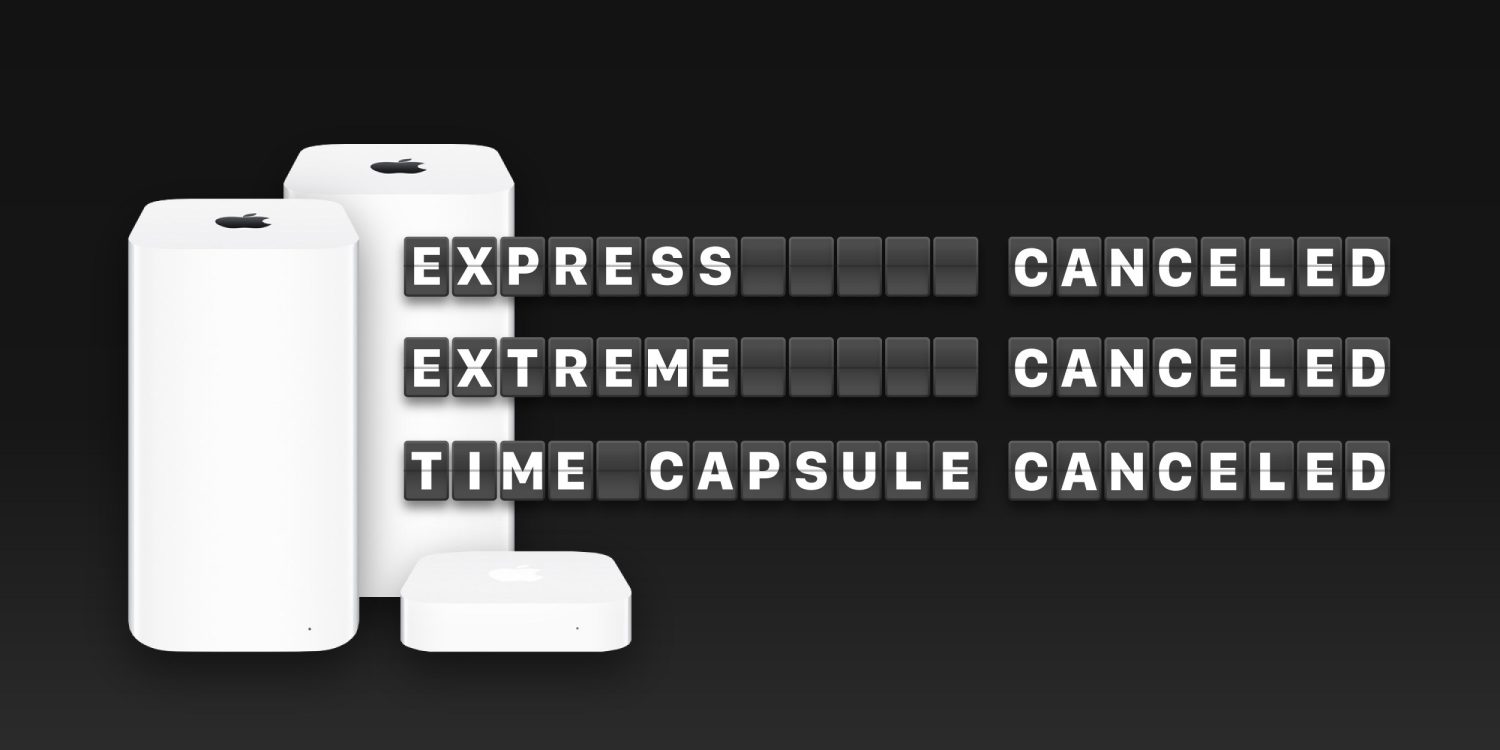

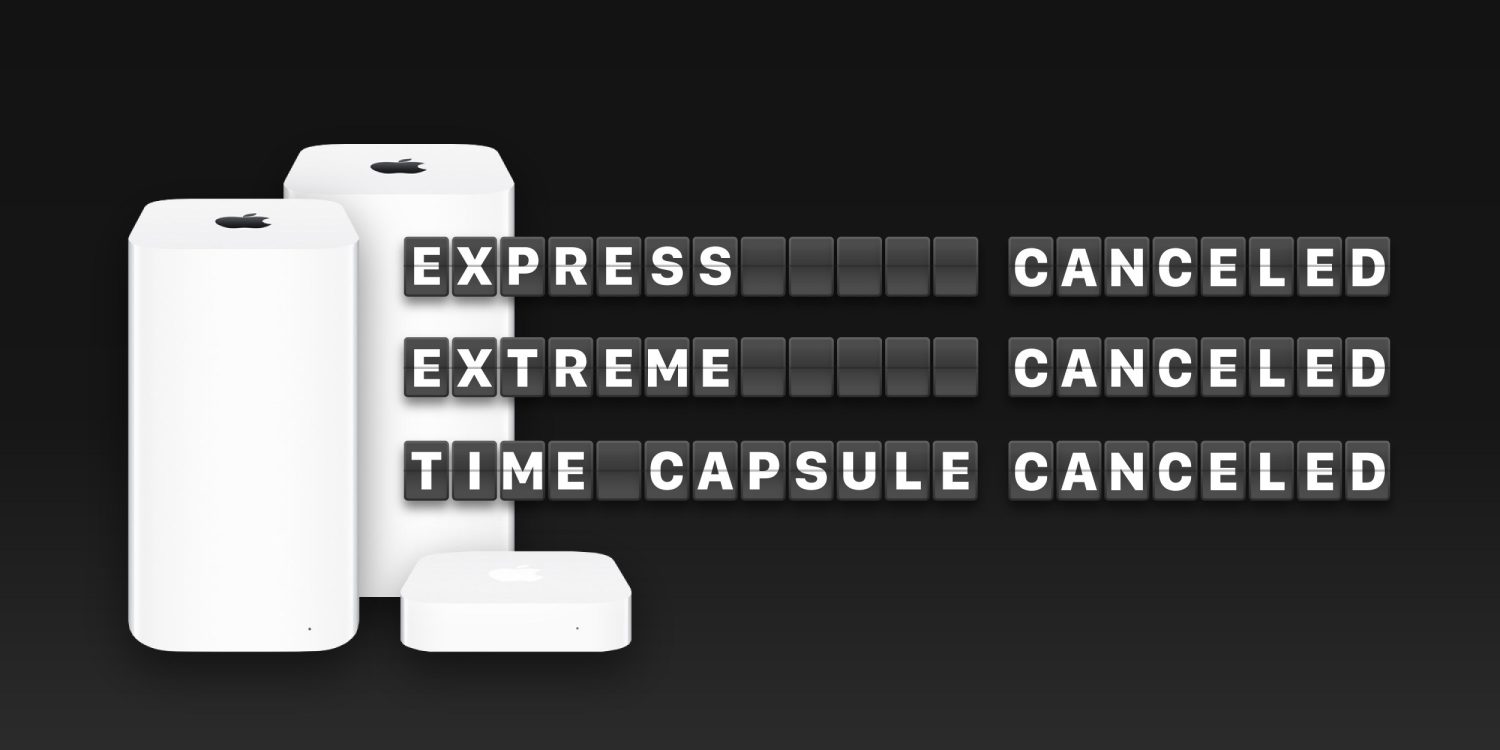

megszüntették a saját routerek fejlesztését, kinyírták az akkor már sok éve nem frissített Airport családot.

És azóta sincs hír arról, hogy terveznék újra beindítani. Ami nagy kár.

A lépés különös volt, mert az Airportok a kezdetektől igen szeretett termékek voltak. Könnyű volt őket konfigurálni, nem kellett egy mezei felhasználónak mindenféle DOS-os adatlapokat nyomogatni, rá lehetett kötni adott esetben hangszórókat, és működött. De ennél is fontosabb, hogy aki akarta, minden termékét az Apple-től vásárolhatta annak érdekében, hogy eszözeit rendeltetésszerűen használhassa otthon.

Fogod az iPhone-odat, elküldesz egy fájlt cloud-ba, és a kettő között ott van egy kábé láthatatlan eszköz, egy nagyon is potenciális biztonsági rés: a router. Ha komolyan veszed azt, hogy az Apple biztonságban tartja az adataidat, mit szeretnél? Ő adja azt a routert, vagy megveszed másnál?

Nincs privacy adatbiztonság nélkül, de van adatbiztonság privacy nélkül

Ez a biztonságtechnikai cégek kedvenc szólása. Ha az Apple szempontjából vizsgáljuk, az állítás nettó szívás. Azt jelenti, hogy hiába erőlködsz a privacy-vel, ha nem figyelsz eléggé az adatok biztonságára, akkor végül valaki mégiscsak hozzáfér a féltett adatokhoz. Az Apple ennek ellenére azt üzeni, vásárolj otthonra iPhone-t, iPadet, Apple TV-t, HomePodot, Apple Watch-ot, hogy aztán az összes termék minden adatot egy routernek küldjön, ami továbbítja az adatokat, becsszó, rendeltetésszerűen. Ez szinte cinizmus.

A cég egyszerűen lusta volt. Tavaly a The American Consumer Institute (ACI) felmérése szerint az USA-beli routerek 83%-a nyitva hagyja a kaput egy támadás esetén, mert a firmware-jüket nem frissítik a támadások elkerülése érdekében. És ha abban gondolkodsz, hogy drágább routert veszel, mert abban jobb firmware dolgozik, akkor csalódsz, mert folyamatosan érkeznek cikkek arról, hogy azokban is találnak sérülékenységet. Majd te frissítesz rendszeresen, és biztos vagy abban, hgoy időben lépnek a gyártók a befoltozásra? Hát persze. Így lesz.

Ez egy nehéz terep. A routerek ára viszonylag alacsony, legalábbis az Apple mércéjével mérve. Folyamatos és komoly fejlesztéseket igényelnének, és semmilyen új ficsört nem lehet eladni általuk azon túl, hogy működnek, és hogy biztonságosak. Mennyivel egyszerűbb azt mondani, ha baj van, hogy mi mindent megtettünk, a több gyártó termékét nem kellett volna használni.

Nincs privacy adatbiztonság nélkül, de van adatbiztonság privacy nélkül, és az Apple-nek nagyon gyorsan el kellene kezdeni kiépíteni, elérhetővé tenni a saját, zárt rendszerét, legalább a saját otthonunkban, hogy ha már arra kérnek, hogy nyugodtan dőljünk hátra, ne egy potenciális veszélyforráson keresztül kapjam a biteket, amik kirajzolják a képernyőmre ezt a magasztos üzenetet.

szucsadam

2019.08.09. 14:32

Címkék: biztonság

És megint, és mégis! Az Apple ismét egy régi adósságát törleszti azzal, hogy megemeli az iOS bug bounty program rewardjait, illetve hogy macOS-re is kiterjeszti az etikus hackerek jutalmazását. De még milyen jutalmazását!

Korábban sok kritika érte a céget azért, mert az idejétmúlt bug bounty programjával, agy annak hiányával szinte tolta a hackereket a sebezhetőségek más úton történő értékesítése felé. Így lehetett, hogy az FBI is, miután nem tudott megegyezni az Apple-lel egy feltörő szoftver átadásáról, megvásárolt jó pénzért egy ilyet.

Eddig 200.000 dollár volt a jutalom felső határa, csak meghívott cégek versenyezhettek a hiba megtalálására, és csak iOS volt érintett. Most macOS, watchOS, tvOS és iOS (plusz iCloud) egyaránt, a felső határ 1.000.000 dollár, és ősztől bárki nevezhet. Ez magasabb összeg, mint amit tech-cégek fel szoktak egyébként ajánlani, bár hozzáteszem, hogy az egymisi az iOS kernel feltörésért jár, ahol a felhasználónak nem kell nyomnia semmit. 500 ezer jár hálózati támadásért, ahol a felhasználó szintén nem avatkozik be, illetve ki nem adott szoftverek hibáiért is szépen fizetnek.

A feketepiacon egyébként ennél is többet, állítólag 2 milliót kínált a Zerodium nevű cég az iPhone feltöréséért, mielőtt elirányította volna őket a kormányzati megrendelőkhöz.

Egyébként nem csak a magas összeggel, de egyéb segítséggel is magához csábítja az Apple a hackereket. A meghívott kutatóknak ugyanis átad egy fejlesztői iPhone-t, ami sokkal alkalmasabb egy ilyen teszteléshez. Megállítható processzor, a memória tartalmának könnyebb átvizsgálása, ilyesmi. Ezekkel a lépésekkel az Apple ismét egy régi adósságát törlesztette, ami mostanában kifejezetten szokásává vált. Itt szedtem össze a korábbi adósságrendezéseket, amik idén várhatóak, vagy már itt is vannak.

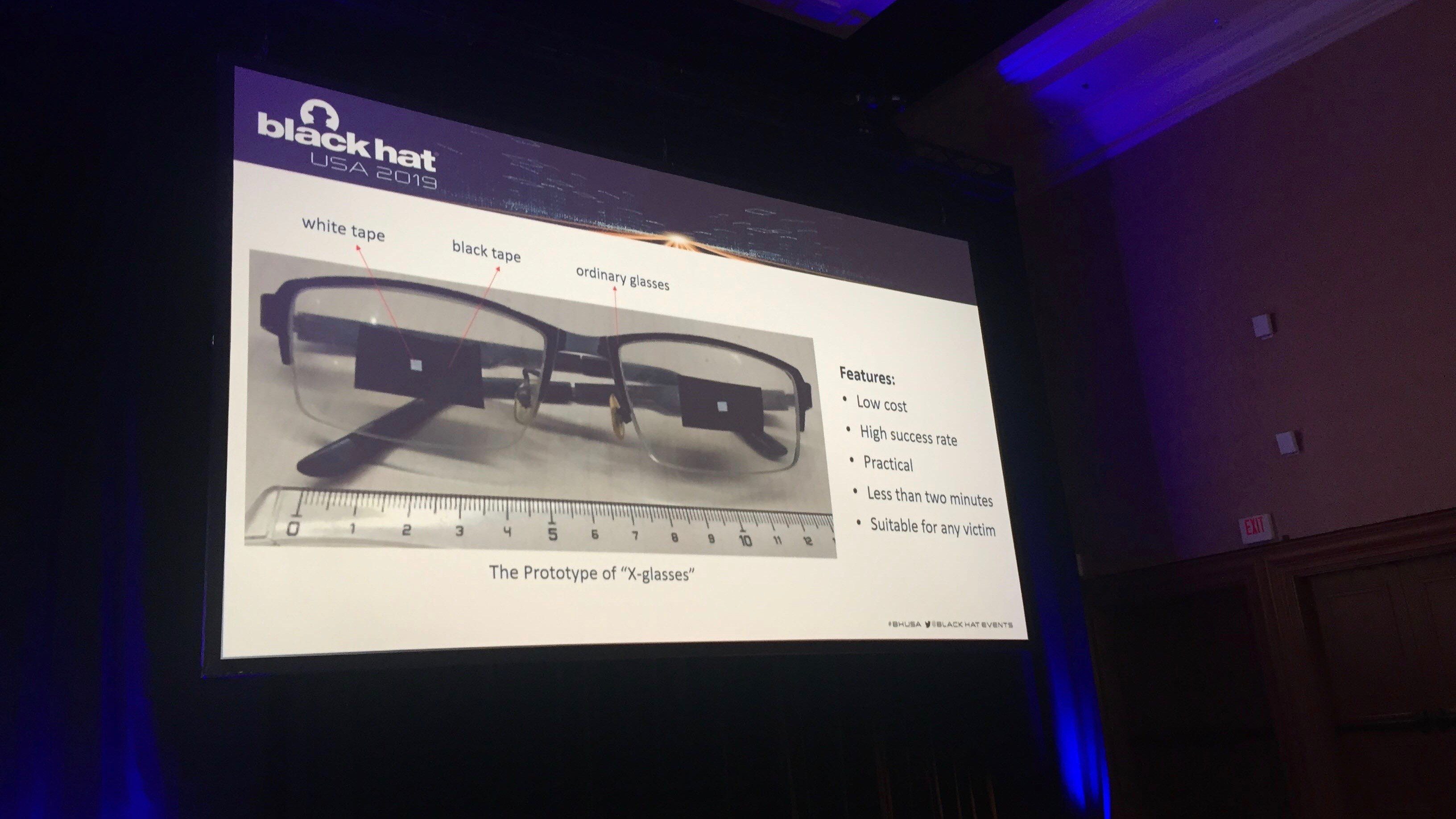

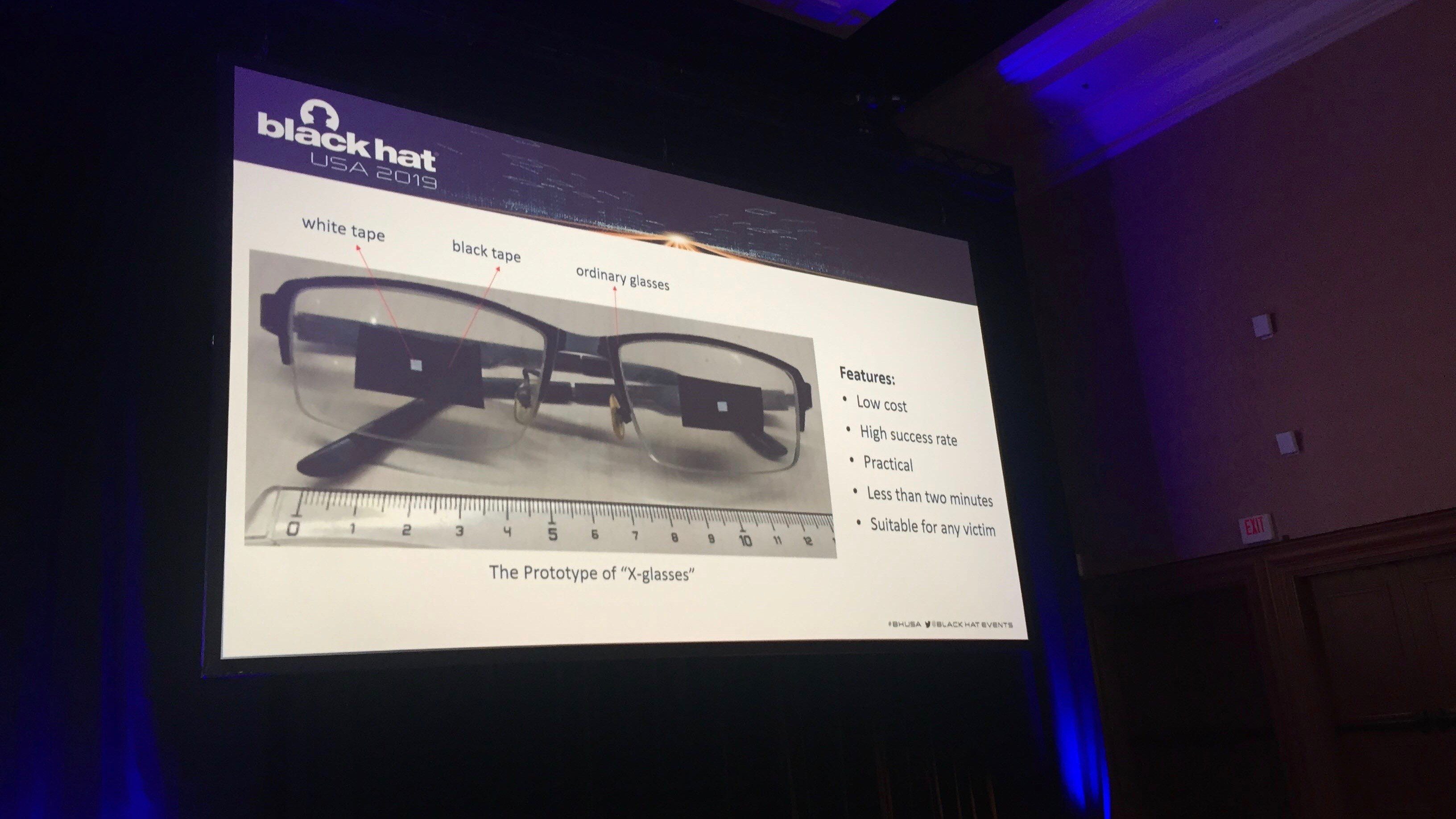

A 2019-es Black Hat konferencián bejelentett örömhírre azért jár még egy bónusz is: kutatók kitalálták, hogyan játszhatják ki a FaceID éberség-mérőjét (vagy minek nevezzem). Azt, ami figyeli, nyitva van-e a szeme a tulajdonosnak. Egy szemüveg kell hozzá, amire fekete és fehér ragasztót tesznek, így:

Ha a mata részeg, leütött, bekábizott, ájult stb. telótulajdonosra ezt ráteszik, és elé tartják a telefonját, akkor az felold, mert az íriszt láthatónak érzékeli a szoftver.

Majdnem örültem, hogy a Touch ID mennyivel jobb, mikor rájöttem, hogy mata részegen az ujjamat is mozgathatják, csak a jelszó a nyerő, mert arra a világon egyetlen lény sem emlékszik már olyankor.

szucsadam

2019.06.12. 09:22

Címkék: vélemény biztonság privacy

Meg tudunk találni egy ellopott Macet akkor is, ha alvó módban van…

- olvasom több helyen is az állítást. Igen, a T2-es chippel ellátott Mac-ek a következő macOS verzióban már tudni fogják ezt: Bluetooth beaconokká válnak, kibocsátanak egy alacsony energiájú jelet, amit bárki almás eszköze érzékelhet. Aztán, mint egy nagy testvéri hálózatban, a jelet az eszközök továbbítják az Apple számára, aki meg ezt továbbítja az eszközt kereső személynek.

Az egész titkosított és névtelen. Minimum két Apple eszközödnek kell lennie, a Find My-jal. Mindkét eszközöd egy-egy folyamatosan megújuló, de páronként megegyező kulcsot állít elő, és ennek hash kódját küldözgeti. A Mac, ha elvesztetted, mások közeli Apple-eszközeinek segítségével. Az Apple-nek csak annyi a dolga, hogy az egyik - meglévő, tehát a keresési kérelmet elküldött eszköz - kulcsával azonosat keressen a rendszerben. Ha egyezik, a titkosított helyadatot a készülékünk a kulccsal visszafejtheti, és megtalálja az elveszett laptopot.

Az ellopottat is? Nem, azt nem hinném.

Ugyanis jó ideje tudhatja minden tolvaj, hogy elektronikai eszöz lopása esetén az első dolog, hogy ki kell kapcsolni az eszközt. Megakadályozza valami ebben őket? A világon semmi.

Csakhogy a kikapcsolás pillanatában elveszik a lehetősége annak, hogy a készülék felcsatlakozzon a netre a háttérben, vagy hogy beacon jelet küldözgessen, akármilyen kifinomult eljárással is teszi ezt. Persze az Apple fejlesztése nem rossz, és elvesztés esetén segít, de hogy lopásnál is segítsen, ahhoz más kellene. Egy különálló, aprócska akksi, ami csak a T2 chip jeladóját látja el, és mivel nagyon kicsi az áramszükséglet, sokáig meg is teszi. A kisakksit a nagyakksi tölti, ha minden oké, viszont ha a nagyakksi kikapcsol, életben marad a pici.

Ez nem illúzió lenne, hanem valódi biztonság.

De nem ez az egyetlen, amiben az Apple biztonsági állításai hamisnak, vagy legalábbis féligaznak bizonyulnak. Ebben a Wired cikkben pedig arról van szó, hogy Mojave egy éve életben lévő biztonsági megoldásai - ami abból áll, hogy a felhasználó rákattint egy gombra, miszerint engedélyezi vagy megtiltja az érzékeny adatok átadását egy külső program számára - nem éppen kijátszhatatlanok. Sőt. A gépi klikkek segítségével - ami egy kisegítő lehetőség azoknak, akik nem tudnak egeret vagy trackpadet használni - simán lekattinthatóak voltak ezek az ablakok. És nem is kellett a felhasználó beleegyezése a gépi klikkelésbe: malware-ek is képesek voltak rá.

Egyszerűen azért, mert bizonyos appok számára - VLC például - nem kellett engedély, hogy használják a synthetic clicks szolgáltatást. Patrick Wardle, ex NSA biztonsági szakértő a tavalyi évben több módszerrel is átment ezen a biztonsági kerítésen, és mint elmondta, ha módosítja a VLC kódját, akkor onanntól kezdve a saját malware-je is simán lekattinthatja azokat az ablakokat, ami a malware számára átadott érzékeny információkat akadályozhatnák meg. Az Apple ellenőrzi ugyan, hogy az adott app kapott-e már engedélyt a synthetic click-re, de leginkább csak a nevét nézi, a kódot nem. Ha VLS ruhába öltözik, szinte bármi megkapja az engedélyt.

Az Apple állítólag nem reagált azokra az üzenetekre, amikben felhívta a figyelmet a problémákra, és nem is javították a dolgot. És ha ez így van, akkor félő, hogy az Apple, noha egyre erőteljesebben hangoztatja a privacy és a security szavakat, tényleg marketing eszközként tekint ezekre. Valódi fejlesztés zajlik persze náluk, de a megoldásaik sokszor lyukasak, mint egy sajtreszelő. Abban biztosak lehetünk, hogy szándékosan nem fogják átadni az adatainkat másoknak - ahogy sok cég teszi -, és hogy minden erejükkel meg is védik az információkat. De hogy mekkora ez az erő, arról talán rossz kép van a fejünkben.

Lehet, hogy a Mac-eseket továbbra is az egyre vastagodó árcédula védi meg leginkább a támadásoktól. Ez tartja garantáltan 10% alatt a piaci részesedést, történjen bármi, és egyben ez az, ami kellő mennyiségű pénzt ad az Apple-nek ahhoz, hogy az adatainkra költsön, és ne hasznot húzzon belőlük.

Az viszont a mi feladatunk, hogy számon kérjük rajtuk a ráfordított költés és figyelem mértékét. A baj addig van, amíg azt hisszük, a biztonság számunkra ingyen van. Egy Mac árában igenis tételesen ott kellene szerepelnie a szoftverek, az operációs rendszer, a biztonsági megoldások, a privacy és a többi járulékos csomag árának. És akkor tiszta sor, hogy nem egy ingyenes szolgáltatás miatt reklamálunk, amikor azt kérjük, hogy használják a közösség és az etikus hackerek bejelentéseit, hanem a pénzünkön vásárolt jogunkkal élünk.

szucsadam

2018.07.11. 09:26

Címkék: biztonság

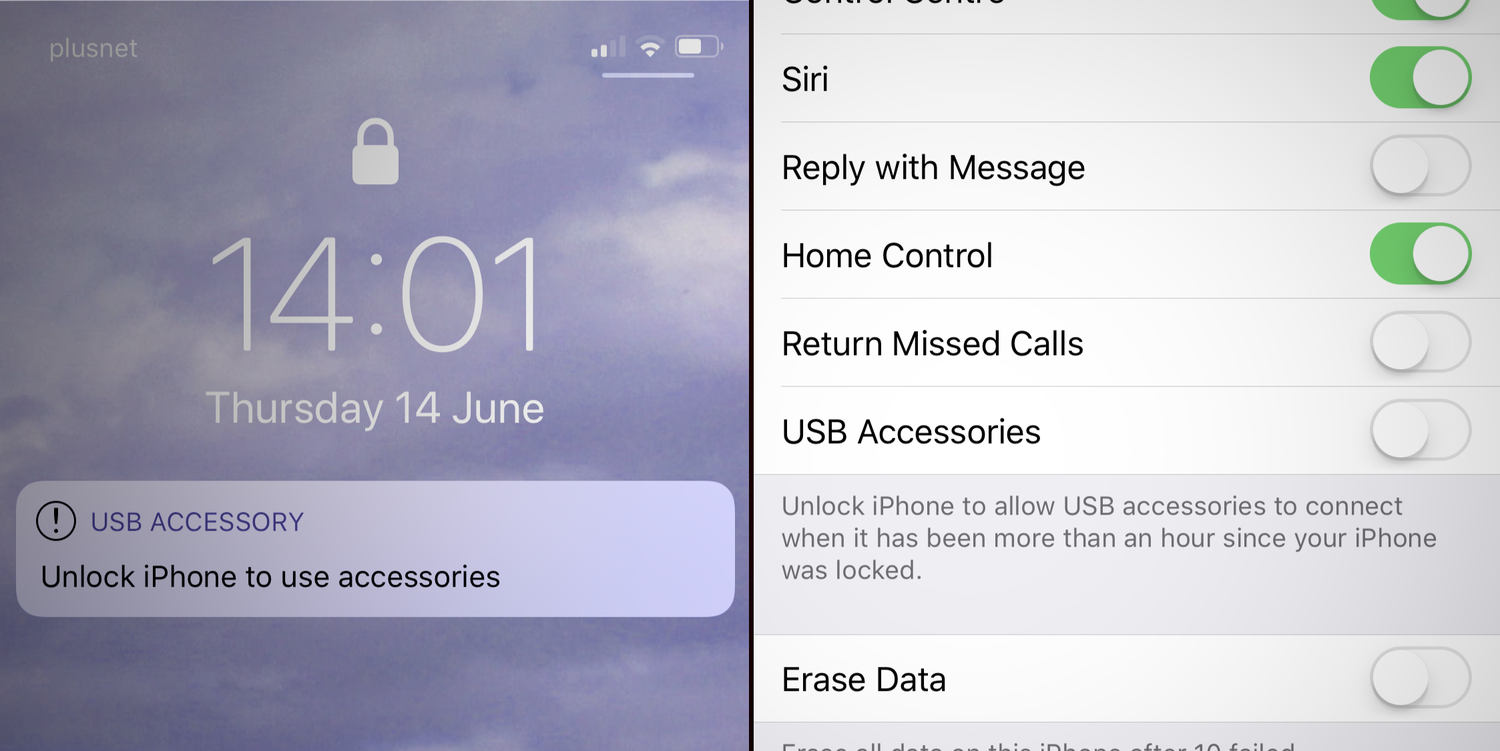

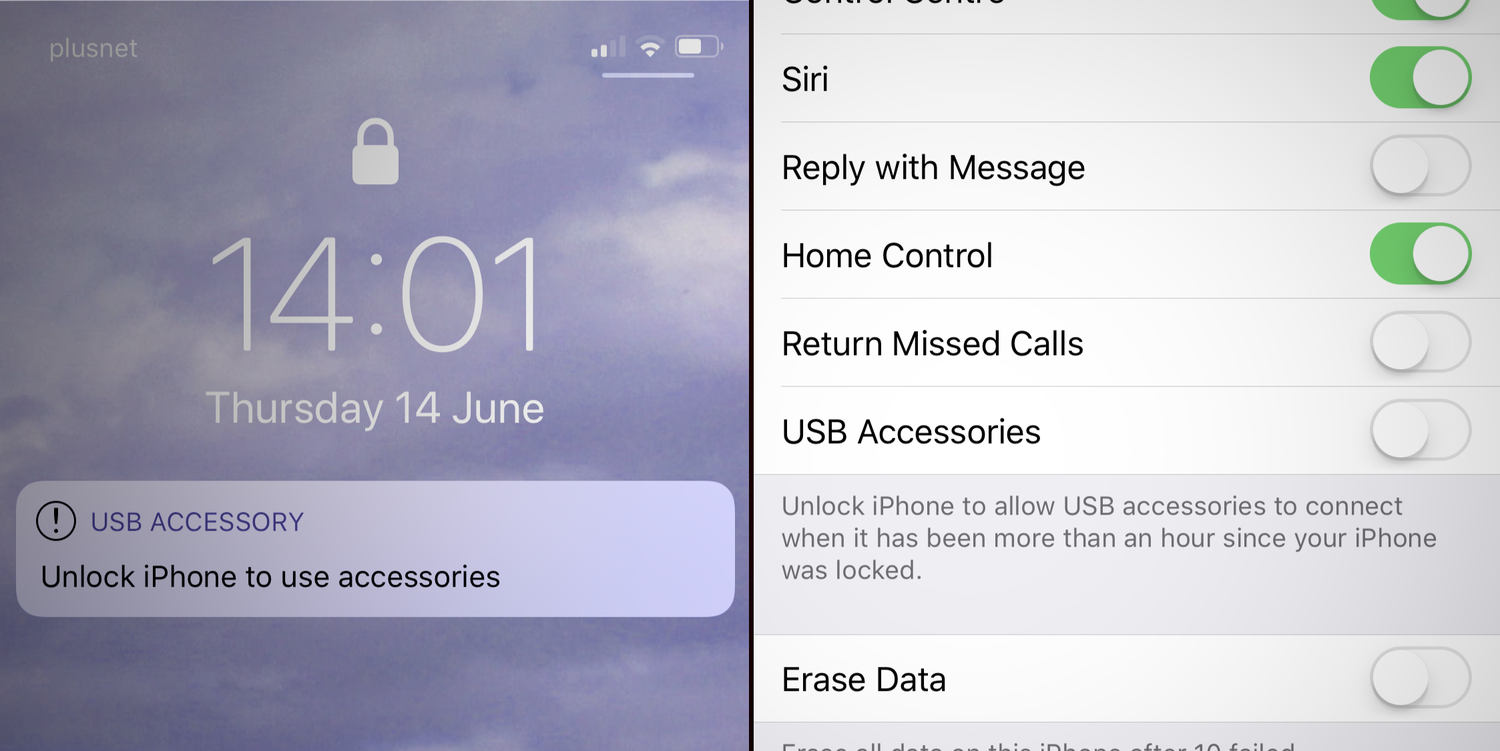

Egyszerűnek tűnt a módszer, mégis hatékonynak. Az iOS 11.4.1-gyel az Apple felkínálja a lehetőségét annak, hogy a készülék egy órával a legutóbbi feloldás után lekapcsolja, így használhatatlanná tegye a Lightning portját. Ezzel pedig a hackerek egyetlen bejutási lehetőségét vették el, amivel feltörték a lopott, vagy a rendőrség által lefoglalt telefonokat.

A ficsört a Beállítások — Touch ID és Jelkód (vagy Face ID és Jelkód) — USB-kiegészítőknél kapcsolhatjuk ki vagy be. Ha kikapcsolva hagyjuk, minden úgy marad, mint eddig. Ha bekapcsoljuk, onnantól él az új szabály: ha a készüléket egy órán belül nem oldották fel, hiába dugunk rá bármit, nem fog működni, csak egy figyelmeztető üzenetet kapunk. Ilyenkor elég feloldani a telefont, és máris működik az USB-s eszköz.

Nyilván nem a mi bosszantásunkra került a rendszerbe ez a megoldás, hiszen gondoljuk csak meg, mennyivel nagyobb biztonságban van a telefonunk, ha elvesztjük valahol, és rosszindulatú alakok megtalálják. Ha egy óránál többet pihent a készülék - ami valószínű -, nem képesek feltörni a telefont a most ismert módszerekkel, mondjuk egy Grayshift box-szal, ami brute force-szal (összes lehetőség kipróbálásával) adogatja be a lehetséges jelkódokat.

Úgy tűnt, hogy a lépés kibabrál mindenkivel: tolvajjak, rablóval, FBI-jal. Most viszont kiderült, hogy annyira mégsem: ha ugyanis az egy órás intervallumon belül rádugsz egy USB-eszközt a telefonra, akkor onnantól nem él a korlátozás. A hatóságok örülhetnek egyelőre: elég egy 39 dolláros Apple Lightning USB3 Camera Adaptert venni, és a letartóztatás után egy ilyet nyomni a készülék aljába: máris kiiktattuk a védelmet. A mai információéhség korában elég valószínű, hogy a rosszarcú alak használta a telefonját az utóbbi egy órában.

Persze van még lehetőség az Apple előtt, hogy tovább szigorítson. Például csak olyan USB-s kiegészítőkkel lehet kiiktatni ezt a védelmet, amiket korábban a felhasználó már jóváhagyott. Így idegen kiegészítő használhatatlan lesz erre a célra.