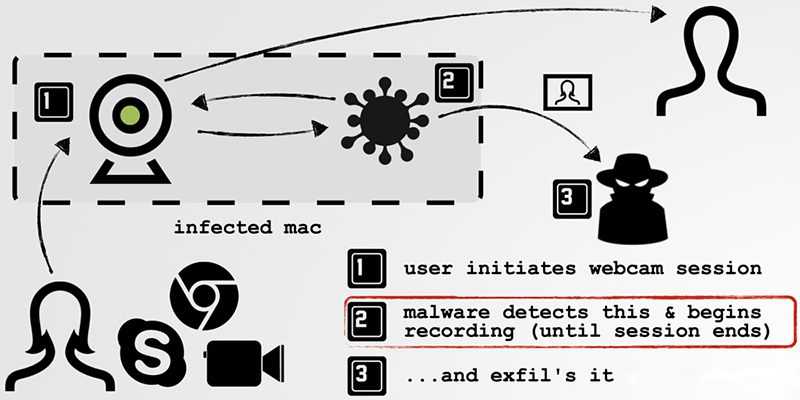

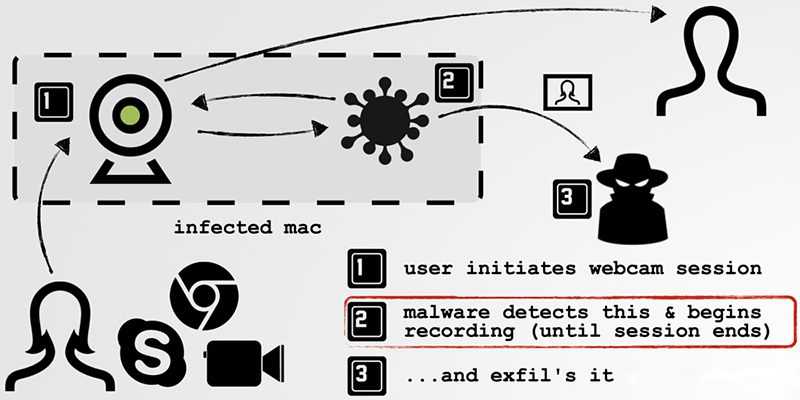

Nem túlzás kijelenteni, hogy a legnagyobb félelmet keltő malware-ek azok, amik a felhasználó kamerájához férnek hozzá, úgy, hogy a felhasználó erről nem értesül. Persze borzasztó dolog, ha az embernek ellopják a gépéről az identitását, az orvosi adatait, a bankkártyaadatait, és elveszik a pénzét. De az csak pénz, az embernek még mindig megmarad a becsülete.

A webkamera képének ellopásával nem biztos, hogy méltósággal viselnénk az esetet.

Még Mark Zuckerberg is annyira fél ettől a lehetőségtől, hogy szigszalaggal ragasztotta le a MacBookján a kamerát. És ha ő, az egyik legnagyobb kukkoló, ennyire fél, akkor mit szóljunk mi?

Patrick Wardle biztonságtechnikai szakértő, és volt NSA alkalmazott ráerősített a félelmünkre: a Virus Bulletin konferencián adott elő, és ismertetett egy módszert, amivel hozzá lehet férni a kamera képéhez Macen.

Folytatom a jó hírrel: Wardle nem tudta megoldani, hogy ne világítson a zöld LED, amikor rácsatlakozik a kamerára, ezért már aktív videochathez csatlakozott, és lopott felvételt a képzeletbeli áldozatról. Nem lehetetlen kijátszani a firmware szinten szabályozott "ha a kamera bekapcsol, a LED világít" automatizmust, de nagyon-nagyon nehéz, derült ki az előadásból.

Wardle volt az is, aki korábban olyan unsigned appot írt, ami kijátszotta a Gatekeeper védelmét. Szóval rászállt a Mac témára rendesen. Most például kiadott egy alkalmazást, ami monitorozza, ha bármilyen folyamat hozzá akar férni a kamera vagy a mikrofonunk által rögzített adatokhoz. Kiírja, mely alkalmazás kér engedélyt, és elfogadhatjuk vagy elutasíthatjuk a kérést. Az Oversight ingyenesen letölthető itt.

Gyorsan összefoglalom: egy volt NSA alkalmazott bebizonyította, hogy a megfelelő kártevő telepítésével a Macre el lehet lopni a kameránk képét, majd kiadott egy programot, amivel állítása szerint ez megakadályozható.

Hmmmmm.

szucsadam

2015.06.03. 09:03

Címkék: biztonság vírus

Egy Pedro Vilaca nevű biztonsági kutató fedezte fel minden idők talán legdurvább biztonsági rését a Maceken. Kiderült, hogy simán lehet BIOS-t újraíró kártevőt készíteni az Apple gépeire, és a munka legjavát maga az Apple végezte el. Ha pedig egy kártevő a BIOS-hoz hozzáfér, ott már nem segít az újratelepítés, vagy akár a meghajtó fizikai cseréje sem.

Egy másik szakértő korábban már talált egy módszert ugyanerre, Vilaca azt fejlesztette tovább. Akkor ugyanis még fizikai kapcsolat kellett a célszemély gépével: Thunderbolt-kapcsolaton keresztül, egy külső lemezről mászott fel a kártevő a gépre, és így írta újra a ROM-ot.

Jogos a kérdés, hogy ha egyszer read-only, hogyan lehet újraírni? Ezen Vilaca is nagyon csodálkozott:

amikor a Macek felébrednek sleepből, a BIOS védelme megszűnik.

Vagy hogy a szakértőt idézzem:

Tovább olvasom

szucsadam

2014.11.07. 17:16

Címkék: vírus malware

Azért van abban valami megnyugtató, egyben valami félelmetes, amikor az Apple úgy dönt, hogy a vásárlók gépe mostantól máshogy működik majd. Átkapcsolnak egy gombot Cupertinóban, és hoppá, kész a tojásrántotta húszmillió tojásból. Kill switcheket építenek, letiltják Java plugineket, vagy mint most: a pár napja elhíresült WireLurker malware alól veszi ki a talajt. Az OS X-re települő, azon egy másik - hasznos - program részeként futó cucc aztán az iOS-re mászott fel USB-n keresztül, hogy onnan lopjon adatokat. Amennyiben jailbreakelt volt az eszköz.

Na, az Apple elintézte, hogy a fertőzött OS X appok el se induljanak a Maceken. Annak ellenére, hogy ezeket nyilván nem a Mac App Store-ból szerezték a kínai felhasználók, tehát nem a letöltésüket korlátozza a cég, hanem a futtatásukat. Ez persze nem végleges megoldás, magát a biztonsági rést is be kell foltozni, hogy később se lehessen kihasználni, de a gyors tűzoltás megvolt. Elég hatékonyan.

Még nem szoktunk hozzá, hogy ami unortodox, annak van is valami értelme.

szucsadam

2014.11.06. 10:00

Címkék: vírus malware

Az iOS elleni legnagyobb méretű támadás van kialakulóban Kínában. Kártevőt csíptek el, nem is akármilyet: a WireLurker OS X-en vár csendben, amíg nem dugnak rá USB-vel egy iOS-eszközt. Akkor jó esetben csak telepít egy ártalmatlan programot, rosszabb esetben fizetési adatokat szerez meg.

A malware kiindulási pontja a Maiyadi App Store, a kínai online boltban külső fejlesztők szoftvereit lehet letölteni, sokan használják ezt az Apple saját, ellenőrzött üzlete helyett. Egy kaliforniai biztonsági cég szerint több mint 400 alkalmazás tartalmazza már a WireLurker kódját a boltban, és ezek több mint 356 ezer alkalommal töltődtek le OS X-re.

Amikor a Macre kerül a kód, a WireLurker vár. Egészen addig, amíg rá nem dugnak USB-vel egy iOS-eszközt.

Két eset lehetséges: ha az iOS-eszköz jailbreakelt, akkor az app felülírja a TaoBao és AliPay appokat úgy, hogy megszerezhesse a fizetési információkat azokból. De a malware veszélyes a nem feltört, eredeti, zárt operációs rendszerre is. Igaz, nagy bajt ezeken egyelőre nem csinál, csak telepít egy képregényolvasó alkalmazást, egy enterprise tanúsítvány használatával. A szakértők szerint ezzel tesztelik, hogy mennyire működik a dolog sima iOS-en is.

A malware egyelőre fejlesztés alatt van, a készítők céljai még nem ismertek. Ha az Apple saját üzleteiből vásárolunk programokat, és nem törjük fel az iOS-t, egyelőre biztonságban vagyunk.

szucsadam

2013.08.12. 11:30

Címkék: vírus

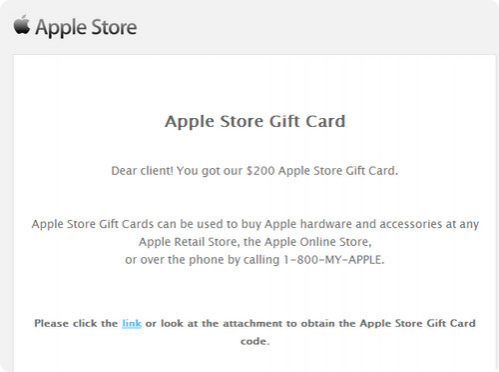

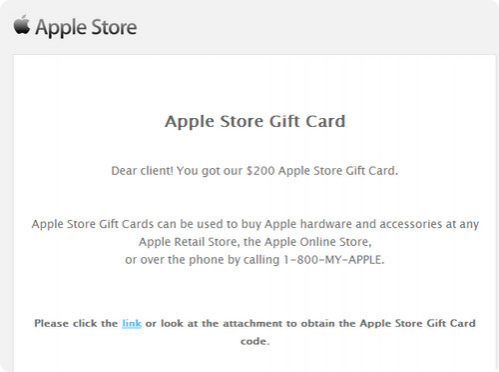

Egy Java-alapú malware-t talált a vadonban a Webroot nevű biztonsági cég. A kártevő emailben terjed, a levelet úgy készítették el, mintha az Apple küldte volna. 200 dollár értékű Gift Cardot ajánlanak fel az üzenetet megkapó félnek, a linkre vagy a csatolmányra kattintva azonban egy kártékony kód kerül a gépre, ami személyes adatokat lop.

Így fest a rohadék pofája:

Lehet látni tehát, hogy a Flashback nevű, korábban szépen elterjedt maces károkozó után mások is próbálkoznak a user errorral.

Hide yo kids, hide yo wife.