Egy Pedro Vilaca nevű biztonsági kutató fedezte fel minden idők talán legdurvább biztonsági rését a Maceken. Kiderült, hogy simán lehet BIOS-t újraíró kártevőt készíteni az Apple gépeire, és a munka legjavát maga az Apple végezte el. Ha pedig egy kártevő a BIOS-hoz hozzáfér, ott már nem segít az újratelepítés, vagy akár a meghajtó fizikai cseréje sem.

Egy másik szakértő korábban már talált egy módszert ugyanerre, Vilaca azt fejlesztette tovább. Akkor ugyanis még fizikai kapcsolat kellett a célszemély gépével: Thunderbolt-kapcsolaton keresztül, egy külső lemezről mászott fel a kártevő a gépre, és így írta újra a ROM-ot.

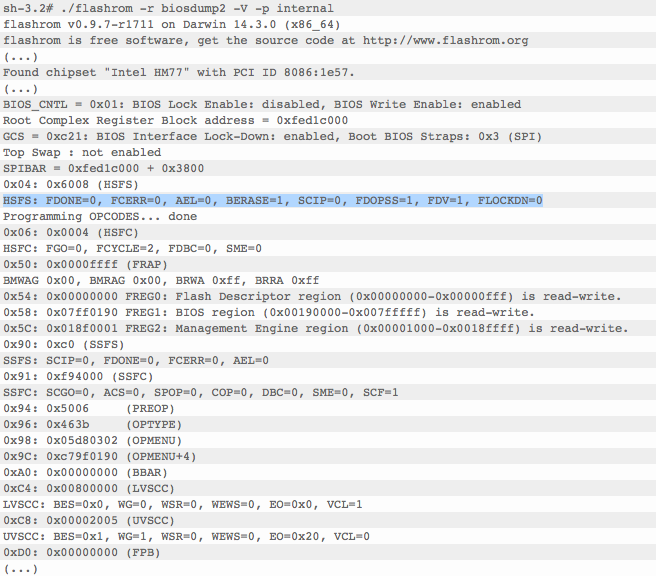

Jogos a kérdés, hogy ha egyszer read-only, hogyan lehet újraírni? Ezen Vilaca is nagyon csodálkozott:

amikor a Macek felébrednek sleepből, a BIOS védelme megszűnik.

Vagy hogy a szakértőt idézzem:

Well, Apple’s S3 suspend-resume implementation is so f*cked up that they will leave the flash protections unlocked after a suspend-resume cycle. !?#$&#%&!#%&!#

Megint egy másik nyelven:

Egyszerű trükkökkel lehet tehát hozzáférni a gépünk oltáriszentségéhez, felülírni, és onnantól kezdve átvenni a hatalmat.

Persze önmagában ez még nem a működő támadás, hiszen kell hozzá egy másik biztonsági rés, mondjuk egy böngésző saját sebezhetősége, amin keresztül a kártevő települni tud.

Érintett gépek: úgy tűnik, a 2014 közepe után megjelent Maceken már csendben befoltozták a rést, de a szakértő még nem tudta mindet letesztelni. A korábbi gépekre nem jött ki semmilyen biztonsági frissítés.

Hogyan hagyjuk csukva a kaput: soha ne tedd alvó módba a gépedet

A bejegyzés trackback címe:

Kommentek:

A hozzászólások a vonatkozó jogszabályok értelmében felhasználói tartalomnak minősülnek, értük a szolgáltatás technikai üzemeltetője semmilyen felelősséget nem vállal, azokat nem ellenőrzi. Kifogás esetén forduljon a blog szerkesztőjéhez. Részletek a Felhasználási feltételekben és az adatvédelmi tájékoztatóban.