Miközben az FBI rá akarja venni az Apple-t, hogy egy egyszer használatos szoftver segítségével egy darab telefon esetében segítsen megkerülni a jelkód-zárat, addig Kalifornia államban - óriási mókamesterként - egy új törvényjavaslatot vizsgálnak, ami

kötelezővé tenné minden okostelefon esetében, hogy a gyártó képes legyen dekódolni a titkosítást, valamint feloldani a jelkódzárat, ha kérik.

Értitek az arányokat? Miközben az Apple azzal védekezik - elég jól egyébként -, hogy egy egyszer használatos tool kifejlesztése sok idő, és mivel utána meg kell semmisíteni, az egész kezdődhet elölről, addig lazán bedobtak egy olyan javaslatot, hogy akkor fejlessze le mindenki örökre, oszt csá.

Oké, ez még csak javaslat. A manhattani és a a New York állami szerveknél is van bent hasonló szabályozásra vonatkozó papír, amiből egyáltalán nem biztos, hogy törvény lesz. Nekünk ez csak azért tűnik egyértelműnek, mert Magyarországon egy ilyen beadvány két nap alatt végigfutna, jogerőre emelkedne, és már a szoftverfejlesztők hátából hasítanának szíjat, hogy nincsenek kész.

Annál is inkább kérdéses a dolog, mert az USA-ban a lakosság többsége lassan már az Apple pártján van. Korábban nem volt így, érthető okokból: könnyebb volt azonosulni a terrorcselekmény áldozatainak családjával, akik kérték az Apple-t, segítse a nyomozást. Mára, hála az Apple-vezetők és a tech-világ nagyjai nyilatkozat-cumanijának, amivel egyre csak azt sulykolták, hogy az FBI kérése a saját biztonságukat fenyegeti, nagyjából megfeleződött a vélemények aránya.

Nem kell talán említenem, miért óriási veszély egy olyan tool létezése, amivel a gyártó egy pillanat alatt lenullázza a telefon összes biztonsági funkcióját. Hiszen akkor onnantól kezdve ez a "titkos bejárat" lesz az alapértelmezett a hackereknek is, és hülye lenne bárki a bejárati ajtón próbálkozni. Azt csak a nem hozzáértők hihetik, hogy ha a könyvespolc mögé rejtenek egy ajtót, azt senki sem találja meg. A könyvespolc mögötti ajtó híre futótűzként terjedne, és alapértelmezett tudást jelentene azok fejében, akik ebből élnek.

szucsadam

2015.05.11. 08:32

Címkék: hacker apple watch

A fejlesztő/hacker Comex máris meghekkelte az Apple Watch-ot: rávette a csuklóra szerelhető eszköz rendszerét, hogy egy asztali méretű webböngészőt futtasson, a Google homepage-et mutatva. Az eredményről videót osztott meg.

Az Apple Watch-on ugye nincs Safari, és persze más böngésző sem fut az órán. A videón látni, miért: nagyon kényelmetlen lehet egyszerű weboldalak kezelése is egy 272×340 vagy 312×390 felbontású kijelzőn. Egyébként meg ugye az is különleges ebben, hogy az óra önállóan, saját korlátain belül futtat valamit, és nem egy iOS app részeként funkciónál.

Pedig ilyenek is lesznek, natív SDK-t is kiad az Apple hamarosan, remélhetőleg a WWDC-n bejelentve: azzal már készíthetőek az óra OS-ére is alkalmazások. Full böngésző nyilván akkor sem.

Comex lépése, noha különösebben nem kommentálta, és a hackelés lépéseit sem osztotta meg, azt mutatja, hogy az óra jailbreakelése folyamatban van.

szucsadam

2014.11.11. 07:33

Címkék: hacker ios

A FireEye biztonsági cég blogján jelent meg tegnap egy érdekes poszt. A cég állítólag július óta tud egy durva biztonsági résről iOS-en, ami az iOS 7.1.1 óta egészen a legfrissebb operációs rendszerig jelen van az Apple mobilkészülékein. Az Apple-nek is szóltak, egyelőre semmi nem történt, úgyhogy nyilvánosságra hozták, és nevet adtak neki: Masque Attack. Ami durvább, mint a WireLurker.

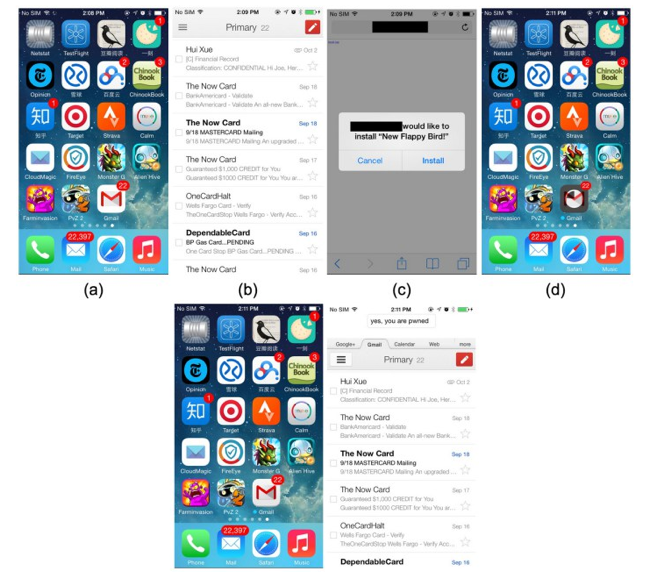

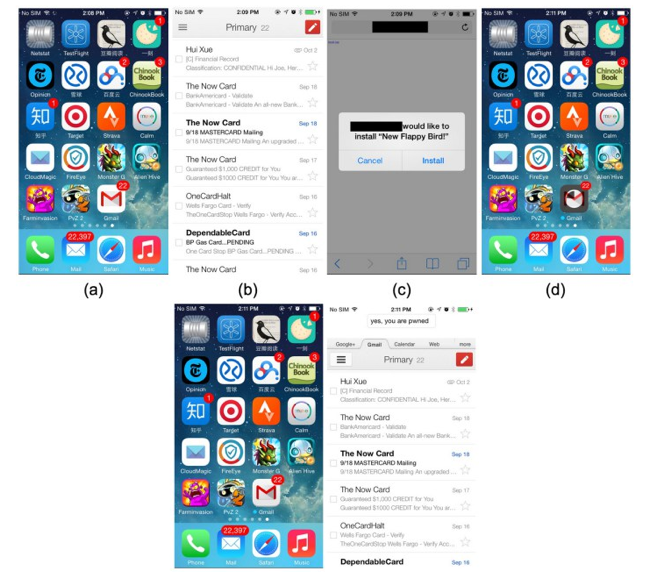

Ez ugyanis lehetővé teszi, hogy külső támadó - fontos: a jóváhagyásunk után - bármilyen alkalmazást kicseréljen a készülékünkön egy másik, saját fejlesztésűre úgy, hogy akár észre sem vesszük.

A támadás mondjuk egy sms-sel indul, amiben egy link van. Erre kattintva a támadó weboldala felajánlja egy felugró ablakban, hogy telepítsd mondjuk a Flappy Bird legújabb verzióját. Ha Installt nyomsz, már be is engedted a kapun a bajt.

Ugyanis nem egy Flappy Bird nevű új alkalmazás települ a telefonra, tabletre, hanem bármelyik alkalmazást képes lecserélni a támadó egy saját, buherált verzióra. Ahogy a videóban és a képeken is látszik, például a Gmail levelezőt frissítheti, amivel a leveleinket, és a korábbi összes cache-elt email-címet, login-tokent megszerzi, és persze a jövőben érkező üzeneteinket is képes elolvasni.

A probléma gyökere, hogy ha a támadó enterprise/ad-hoc módon feltelepülő programja ugyanazt a bundle identifiert használja, mint mondjuk a példánkban a Gmail, akkor a rendszer benyeli, hogy az App Store-ból telepített appot kell lecserélni, és meg is teszi.

Továbbra is fontos tisztázni, hogy a támadáshoz jelen esetben is engedni kell feltelepülni egy nem App Store-ból származó programot. Viszont nem kell hozzá jailbreak, és elég egy rossz mozdulat, hogy egy egyébként megbízható forrásból származó alkalmazás összes adatát átadjuk a hackereknek.

Senki ne telepítsen tehát olyan appot, ami nem az App Store-ból származik.

szucsadam

2014.07.23. 10:41

Címkék: biztonság hacker crack nsa ios

Nemrég egy New York-i HOPE/X konferencián az iOS hacker Jonathan Zdziarski súlyosnak hangzó kijelentéseket tett. Azt állította, az iOS-nek olyan háttérfolyamatai vannak, amik látszólag nem köthetőek diagnosztikai folyamatokhoz, de lehetséges, hogy kormányzati szervek vagy hackerek személyes adatokhoz juthatnak ezeken keresztül. Ennél persze sokal több hangzott el, a hacker a dokemntálatlan, felhasználói titkosítást nélkülöző szolgáltatásokról is beszélt, akit részletesen érdekel, itt elolvashatja, érdemes.

A kijelentésben a megfelelő helyeken vannak a feltételes módok ahhoz, hogy ne lehessen falhoz állítani érte a hackert, az Apple mégis válaszolt. Na nem direktben, de az iMore-hoz eljuttatott válaszban tagadják, hogy kormányzati szervekkel működnének együtt, és szerintük nem titok senki előtt, hogy diagnosztikai adatokat megosztanak a párosított számítógépekkel.

E mellett frissítették a webodalukat, sorra vették az iOS (eddig ezek szerint dokumentálatlan) háttérszolgáltatásait. Három folyamatot részleteznek.

- A com.apple.mobile.pcapd diagnosztikai csomagokat továbbít az iOS eszköz és a vele párosított (trusted) számítógép között. Célja a hibajavítás, a diagnosztika és az enterprise VPN kapcsolatoknál is jól jön.

- A com.apple.mobile.file_relay a diagnosztikai adatok részleges megosztására jó, az iOS Data Protection elveit figyelembe véve. Az AppleCare használhatja ezeket az adatokat a felhasználó beleegyezésével.

- A com.apple.mobile.house_arrest eszközt az iTunes használja, hogy dokumentumokat másolhasson olyan alkalmazásokba, amik támogatják ezt a funkciót. Az Xcode is használja.

Tovább olvasom